OrganizationsでのCloudTrail証跡一括取得 + ログアカウントでのKMS CMK暗号化実装手順#

概要#

本資料は、AWS Organizations の機能を活用したマルチアカウント環境下でのCloudTrail証跡一括取得及び、ログアカウントでのKMS CMK暗号化実装手順について記載したものです。

以下に本資料Organizations構成とアカウント情報を記載します。

組織ID/AWS AccountID はお客様環境に応じて適宜読み替えて実施して頂く必要がございます。

Organizations構成とアカウント情報#

| 項目 | ID |

|---|---|

| 組織ID | o-yyyyyyyyyy |

| 管理アカウント | 111111111111 |

| リリースアカウント | 222222222222 |

| ログアカウント | 333333333333 |

本資料を実施するための前提条件と設定のポイントは以下の通りです。

前提条件#

- AWS Organizations が導入済み

- 各アカウントへの

Administrator権限でのログインが可能 - ログアカウント相当のAWSアカウントの準備

設定のポイント#

- AWS CloudTrail の設定は、

AWS Organizationsで一括設定 - AWS CloudTrail のログは、

ログアカウントのS3に集約/保存 - S3 保管時に

KMSによる暗号化 - KMS の鍵は

ログアカウントにて管理 - 設定時の権限

- AdministratorAccessポリシーが付与されている環境で作業します

- それぞれのメンバーアカウントはOrganizationsから払い出されいます。(各メンバーアカウントでOrganizationAccountAccessRoleがあり、マスターアカウントの信頼関係とAdministratorAccessの権限がある状態です)

事前準備 <管理アカウントでの作業>#

本ステップでは、後述する 組織でのCloudTrailの設定 で必要なOrganization ID の確認を行ないます。

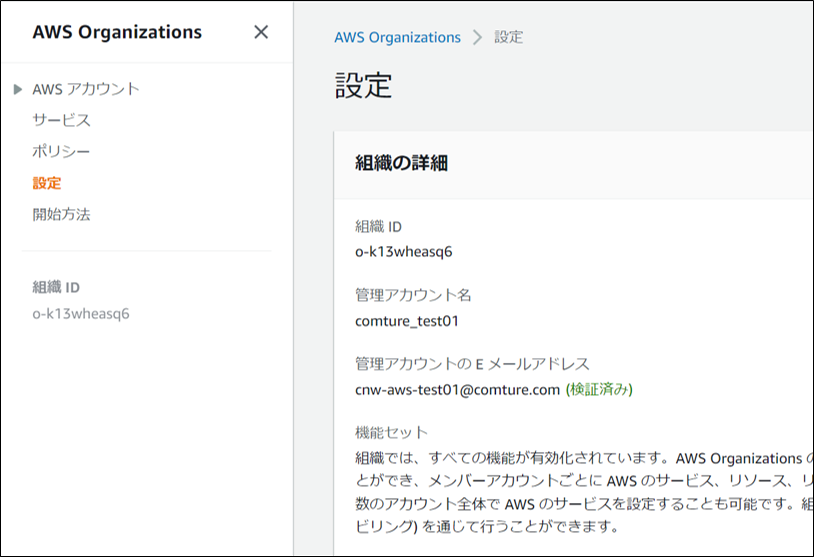

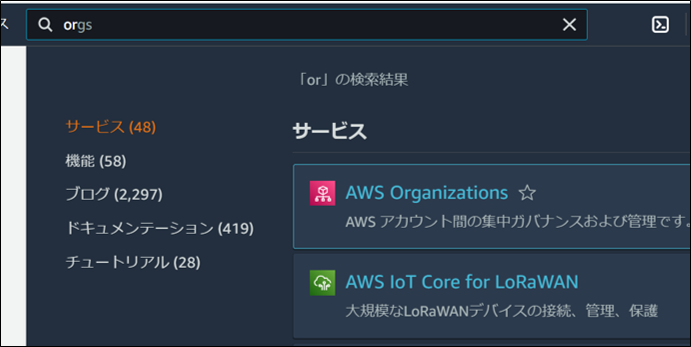

- マネジメントコンソールにて

AWS Organaizationsを開きます。

AWS Organaizations画面左の設定をクリックします。組織の詳細画面に表示された組織IDをテキストエディタ等に控えます。